【事例】マイナンバー対応のシステム構築 ―技術的安全管理措置編その2― 第03回 16年03月 / 最終更新:2016.03.22

本コラムは弊社鈴与シンワートの社内システムを担当している企画部の部長が実際の業務及び業務を通して実践した、

システム構築や保守・運用、認証取得などを専門である情報セキュリティの観点を交えてレポートします。

今年の1月から「社会保障・税番号制度」がスタートしました。いわゆるマイナンバー制度です。弊社でも雇用保険や支払調書、源泉徴収などで人事部がお役所に届け出る際に、社員のマイナンバーを収集・保管・利用する(個人番号関係事務実施)必要があり、2月から社員の通知カードのコピーを提出させています。社内システム担当としては、番号データの保護に必要なシステムなどの情報セキュリティ強化を、昨年の10月から手を付け始めましたので、その模様を3回に分けてレポートする予定でしたが、3回で収まらなかったため

【全4回】でお送りまします。

第3回の今回は前回に引き続き「技術的安全管理措置」(その2)とし、不正アクセス対策、情報漏えい防止について報告します。

ちなみに、第4回は監視カメラ設置と映像保管について報告予定です。

前回はマイナンバーを取扱うサーバーとPCの設置、接続について述べました。今回はそれらシステムに対して実際にどのようなセキュリティ対策を行ったかを報告します。

弊社は内閣府外局の「個人情報保護委員会」が発行する「特定個人情報の適正な取扱いに関するガイドライン(事業者編)」とその別添である「特定個人情報に関する安全管理措置(事業者編)」(併せて以下、「ガイドライン」といいます。)に従ってセキュリティを担保しております。ご興味のある方は以下をご参照下さい。

http://www.ppc.go.jp/legal/policy/

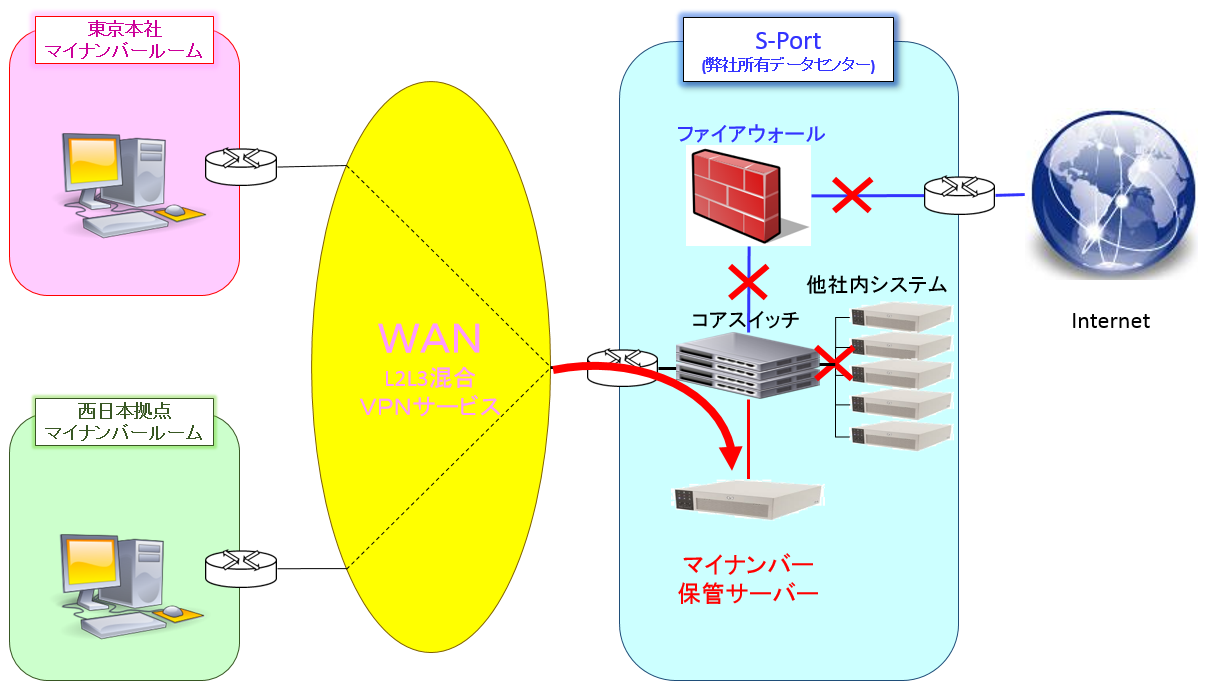

ガイドラインでは外部からの不正アクセス又は不正ソフトウェアから保護する仕組を導入し、適切に運用することが規定されています。前回お話しした通り、弊社は既存でデータ通信や内線網に利用しているWAN(L2L3混合VPNサービス)、いわゆる専用線で、社内で人事が扱うPCとマイナンバーを保管しているサーバーを接続しているため、この間ではファイアウォールなどの対策は不要としております。但し、本ネットワークはそもそも論理上インターネット上に出る口は無い(非DMZ)のですが、社内ネットワーク全体を俯瞰すると物理的な出口を設けているため、2段構えで出口を塞いでおります。

・第一段:社内ネットワークのコアスイッチのACL(アクセスリスト)で社内の他のネットワーク全てと接続を遮断

・第二段:社内の他のネットワークのインターネットアクセスのポイントにFWを設置し、

許されたトラフィック以外がインターネットへ出て行くことを遮断

以下簡易図を作成しましたのでご覧下さい。

以上は全て以前より弊社が所有していた機器の設定を変更するだけで実現しました。

これで外部ネットワークからの不正アクセスを防御しております。

次に不正ソフトウェアなどによる情報漏えいの防止/早期検知につきましては、最近セキュリティ意識の高い企業で主流になりつつある「振る舞い検知」型セキュリティ対策ソフトをPC及びサーバーにインストールし、ソフトウェアなどの不正な動作をリアルタイムで検知する仕組としました。もちろんゼロデイ攻撃にも非常に有効です。

こちらは従来型の定義ファイル更新型セキュリティ対策ソフトと比してもコスト的には同等もしくは安価であるため、導入しやすいものでした。ちなみに弊社は従来型より安価であった為、昨年夏に会社所有サーバーと会社貸与PCの全てをリプレースしたところでした。

また、標的型攻撃からの情報漏えいを防止するためにメールソフトのインストールをせず、メールから脅威を回避しました。

PCの操作ログについては常時取得し、万一の事故に備えています。

以上が弊社がマイナンバー対応システムの不正アクセス対策、情報漏えい防止の概要となります。

高セキュリティのデータセンターにサーバーを設置し、セキュリティレベルの高いクラウドサービスを採用することにより、サーバー側のセキュリティについては何も考えず管理体制を構築できたことが一番のポイントです。

東京23区内の低価格な都市型高セキュリティのデータセンターや低コストのクラウドサービスをお探しの企業様は是非とも弊社S-Portをご検討下さい。https://s-port.shinwart.com/

さて、次回は延長戦の第4回となります。実際に事故が発生した場合の証跡として備えておくべき、監視カメラとその画像保管について報告します。

お楽しみに♪